Supply Chain Digital: O Caso Polyfill.io

No mundo digital de hoje, a segurança é uma tapeçaria complexa, e o ataque ao polyfill.io é um lembrete vívido de como uma única falha na cadeia de suprimentos pode desvendar anos de trabalho árduo. Imagine um grande banco, como o "Banco Digital", que, como muitas empresas, utilizava o Polyfill.io para garantir a compatibilidade de seu portal bancário com uma gama diversificada de navegadores.

O Caso do Banco Horizonte Digital: Uma História de Confiança Quebrada

O Banco Horizonte Digital confiava em parceiros de software para a entrega de serviços críticos. Em fevereiro, quando o domínio cdn.polyfill.io foi silenciosamente assumido por uma entidade maliciosa, o impacto não foi imediatamente visível. Seus clientes, ao acessarem o portal bancário, não notaram nada incomum. No entanto, em segundo plano, um script malicioso sutilmente injetado estava redirecionando uma fração dos usuários para páginas de phishing sofisticadas e, em alguns casos, coletando credenciais de login e dados pessoais.

A detecção foi tardia. Sem uma visibilidade completa de sua superfície de ataque digital, o Banco Horizonte Digital levou semanas para identificar a origem do problema. Até então, milhares de clientes tiveram seus dados expostos, resultando em uma crise digital. O banco teve que notificar clientes, enfrentar reguladores e trabalhar arduamente para restaurar sua reputação. Este não é um cenário hipotético; é a dura realidade quando as vulnerabilidades da cadeia de suprimentos não são exploradas de forma proativa.

A Ascensão Preocupante dos Ataques à Cadeia de Suprimentos Digitais

O caso Polyfill.io não é um incidente isolado, mas um sintoma de uma tendência alarmante. Os ataques à cadeia de suprimentos digital estão crescendo de forma exponencial, tornando-se uma das maiores ameaças à cibersegurança global.

Crescimento Explosivo dos Ataques

Os números são alarmantes. Ataques à cadeia de suprimentos aumentaram em mais de 600% em 2021 em comparação com o ano anterior, conforme relatado por PaloAlto Networks. Em 2024, a situação se agravou ainda mais. Segundo dados recentes, 75% de todas as cadeias de suprimentos de software relataram ter sofrido ataques. A pesquisa da Gartner previu que, até 2025, 45% das organizações em todo o mundo terão experimentado ataques em suas cadeias de suprimentos de software, representando um aumento de três vezes em relação a 2021 (Resilience Forward).

Tempo de Detecção Preocupante

Um dos aspectos mais alarmantes desses ataques é o tempo que levam para serem detectados. Segundo dados do setor, 40% dos ataques à cadeia de suprimentos permanecem não detectados por mais de 6 meses. Durante esse período prolongado, código malicioso se propaga silenciosamente através de sistemas, backdoors são estabelecidos em infraestruturas críticas, e dados sensíveis são exfiltrados continuamente. A confiança do cliente é sistematicamente minada, e o custo de remediação aumenta exponencialmente a cada dia que passa. Essa janela de exposição prolongada transforma um incidente pontual em uma crise de segurança de longo prazo, multiplicando o impacto financeiro e reputacional de forma dramática.

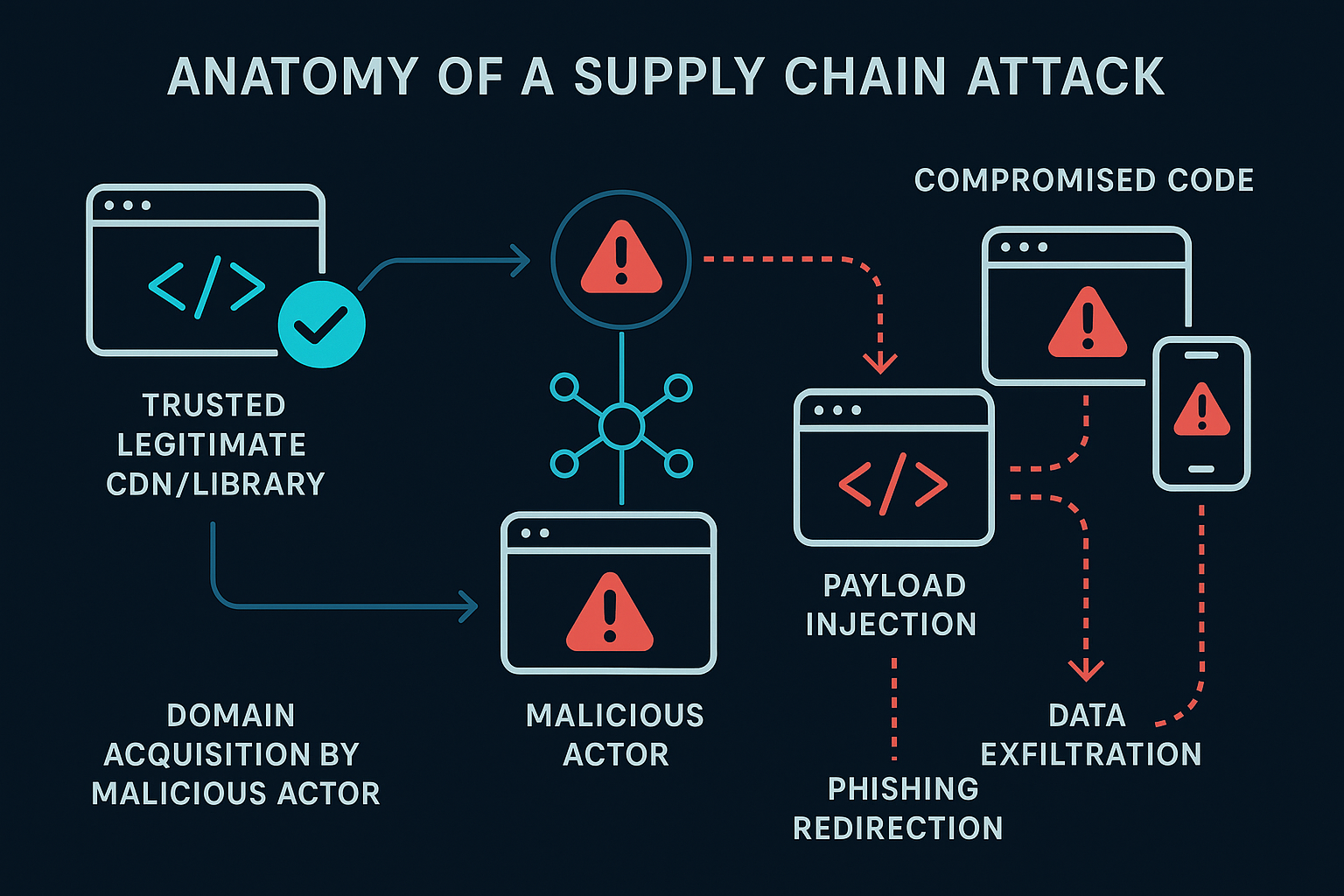

Ataques à cadeia de suprimentos digitais exploram a confiança entre fornecedores e consumidores, injetando código malicioso em bibliotecas amplamente utilizadas. A detecção tardia permite que o comprometimento se espalhe por milhões de sites.

Ataques à cadeia de suprimentos digitais exploram a confiança entre fornecedores e consumidores, injetando código malicioso em bibliotecas amplamente utilizadas. A detecção tardia permite que o comprometimento se espalhe por milhões de sites.

Anatomia do Ataque Polyfill.io

Como Funcionava o Polyfill.io

O Polyfill.io era um serviço CDN (Content Delivery Network) legítimo e amplamente confiável que fornecia scripts JavaScript para garantir compatibilidade entre diferentes navegadores. Milhões de sites ao redor do mundo dependiam deste serviço para suportar navegadores mais antigos, implementar recursos modernos do JavaScript, reduzir o tamanho do código base e melhorar significativamente a experiência do usuário. A confiança depositada neste serviço era imensa, tornando-o um alvo extremamente atraente para atacantes que buscavam maximizar o impacto de suas ações maliciosas.

A Aquisição Maliciosa

Em fevereiro de 2024, o domínio cdn.polyfill.io foi adquirido por uma entidade com intenções maliciosas. Os novos proprietários executaram um plano sofisticado e meticuloso. Primeiro, mantiveram a aparência completamente legítima do serviço, garantindo que ele continuasse funcionando normalmente para evitar suspeitas imediatas. Em seguida, injetaram código malicioso nos scripts, modificando-os cuidadosamente para incluir payloads maliciosos que seriam difíceis de detectar.

A estratégia era particularmente insidiosa: apenas certos usuários eram afetados, baseando-se em critérios como geolocalização, tipo de dispositivo e horário de acesso. Essa seletividade tinha um propósito claro: evitar detecção prematura por sistemas de monitoramento automatizados. Os atacantes exploraram a confiança estabelecida ao longo de anos, sabendo que milhões de sites continuariam carregando os scripts sem questionar sua integridade.

O Impacto Global

O comprometimento do Polyfill.io teve consequências devastadoras em escala global. Mais de 100.000 sites foram diretamente afetados, abrangendo organizações de todos os setores imagináveis: instituições bancárias, plataformas de e-commerce, sites governamentais e sistemas de saúde. Milhões de usuários finais que visitaram esses sites foram potencialmente expostos ao código malicioso. A reputação de marcas estabelecidas e confiáveis que dependiam do serviço foi severamente abalada, demonstrando como a confiança em terceiros pode se tornar uma vulnerabilidade crítica quando não adequadamente monitorada.

Técnicas de Ataque Utilizadas

Os atacantes empregaram um arsenal de técnicas sofisticadas para maximizar o impacto e minimizar a detecção. A ofuscação de código foi utilizada extensivamente, com scripts maliciosos altamente ofuscados que dificultavam a análise estática e a detecção por ferramentas automatizadas. O código benigno e malicioso eram habilmente misturados, tornando praticamente impossível distinguir um do outro sem análise profunda.

Os redirecionamentos eram implementados de forma extremamente seletiva. Apenas uma pequena fração dos usuários era redirecionada para páginas maliciosas, com a seleção baseada em múltiplos fatores como geolocalização, tipo de dispositivo e horário de acesso. Essa abordagem cirúrgica reduzia significativamente a probabilidade de detecção por equipes de segurança ou sistemas automatizados.

As páginas de phishing criadas pelos atacantes eram sofisticadas ao extremo, imitando perfeitamente sites legítimos em todos os detalhes visuais e funcionais. Credenciais eram coletadas e dados eram exfiltrados para servidores controlados pelos atacantes de forma discreta e eficiente. Para garantir persistência, cookies e armazenamento local eram manipulados, garantindo reinfecção em visitas subsequentes e tornando a remoção completa do comprometimento extremamente difícil.

O caso Polyfill.io expõe várias falhas críticas na forma como organizações gerenciam sua superfície de ataque e dependências externas.

Falta de Inventário de Dependências

Uma das falhas mais fundamentais é que muitas organizações simplesmente não mantêm um inventário completo e atualizado de suas dependências. Bibliotecas JavaScript de terceiros são frequentemente integradas sem documentação adequada. CDNs externos são utilizados sem registro centralizado de quais serviços estão sendo consumidos. Versões específicas de dependências raramente são rastreadas, e fornecedores de serviços críticos não são adequadamente catalogados. Sem visibilidade completa, não há possibilidade de controle efetivo. É impossível proteger o que você não sabe que existe.

Ausência de Monitoramento Contínuo

Mesmo quando dependências são inicialmente documentadas, elas raramente são monitoradas de forma contínua. Mudanças de propriedade de domínios críticos passam despercebidas. Alterações no comportamento de scripts carregados externamente não são detectadas. A introdução de código suspeito acontece sem alarmes. Comunicação com domínios não autorizados ocorre livremente. Essa ausência de monitoramento contínuo cria janelas de oportunidade massivas para atacantes que podem operar por meses sem detecção.

Confiança Implícita

Organizações frequentemente confiam cegamente em serviços estabelecidos e populares, baseando-se apenas em sua reputação histórica. CDNs de longa data são considerados seguros por padrão. Bibliotecas amplamente utilizadas são integradas sem questionamento. A reputação histórica de fornecedores é tomada como garantia perpétua de segurança. No entanto, a confiança sem verificação contínua é, em si mesma, uma vulnerabilidade crítica. O caso Polyfill.io demonstra que mesmo serviços confiáveis por anos podem ser comprometidos da noite para o dia.

Tempo de Resposta Lento

Quando o comprometimento do Polyfill.io foi finalmente descoberto, muitas organizações levaram semanas para reagir adequadamente. Processos claros de resposta a incidentes eram inexistentes ou inadequados. A comunicação com clientes afetados foi atrasada, agravando o dano reputacional. A remediação foi inconsistente entre diferentes organizações, com algumas removendo a dependência imediatamente enquanto outras demoraram semanas. Essa lentidão na resposta ampliou significativamente o impacto do ataque.

Como o Attack Surface Management Previne Ataques à Supply Chain

O Attack Surface Management (ASM) oferece uma abordagem proativa e abrangente para identificar e mitigar riscos na cadeia de suprimentos digital, abordando diretamente cada uma das falhas identificadas no caso Polyfill.io.

Plataformas modernas de ASM podem mapear automaticamente todas as dependências externas utilizadas por uma organização, criando um inventário completo e sempre atualizado. Isso inclui a identificação de CDNs e bibliotecas de terceiros em uso, o rastreamento de versões específicas de cada dependência, e a detecção de shadow IT e integrações não autorizadas que podem ter sido implementadas por equipes sem aprovação formal de segurança. No caso específico do Polyfill.io, um sistema ASM teria identificado imediatamente todos os sites e aplicações utilizando cdn.polyfill.io, permitindo uma resposta rápida e coordenada assim que o comprometimento fosse detectado.

Monitoramento de Mudanças

O ASM não se limita a criar um inventário estático; ele monitora continuamente mudanças críticas que podem indicar comprometimento. Mudanças de propriedade de domínios críticos são detectadas imediatamente através de monitoramento de registros WHOIS e DNS. Alterações no conteúdo de scripts carregados externamente são identificadas através de análise de hash e comparação de código. Novos comportamentos de código JavaScript são flagrados através de análise comportamental em sandbox. Comunicação com domínios suspeitos ou não autorizados é alertada. Quando cdn.polyfill.io mudou de mãos e começou a servir código malicioso, um sistema ASM robusto teria alertado imediatamente sobre a mudança de propriedade e o comportamento anômalo dos scripts.

Análise de Comportamento de Scripts

Ferramentas avançadas de ASM vão além do monitoramento passivo, realizando análise ativa do comportamento de scripts. Elas podem detectar tentativas de redirecionamento não autorizadas, identificar coleta não autorizada de dados sensíveis, e alertar sobre comunicação com domínios maliciosos conhecidos ou suspeitos. Essa camada adicional de proteção teria identificado o comportamento malicioso do Polyfill.io comprometido mesmo que a mudança de propriedade tivesse passado despercebida.

Priorização Baseada em Risco

Nem todas as dependências representam o mesmo nível de risco para uma organização. O ASM ajuda a priorizar esforços de segurança baseando-se em múltiplos fatores. A criticidade da dependência é avaliada: quão essencial ela é para operações de negócio? A exposição é quantificada: quantos usuários são potencialmente afetados? A sensibilidade dos dados em risco é considerada: que tipo de informação está potencialmente exposta? A facilidade de exploração é analisada: quão acessível é a vulnerabilidade para atacantes? Essa priorização baseada em risco permite que equipes de segurança foquem seus recursos limitados nas ameaças mais críticas primeiro.

Resposta Rápida e Coordenada

Com ASM, organizações podem responder a incidentes de supply chain de forma muito mais rápida e eficaz. Todos os ativos afetados podem ser identificados instantaneamente através do inventário completo de dependências. Dependências comprometidas podem ser isoladas rapidamente através de políticas automatizadas. Mitigações podem ser implementadas de forma coordenada em toda a infraestrutura. Comunicação com stakeholders pode ser baseada em dados precisos sobre o escopo e impacto do incidente. Essa capacidade de resposta rápida pode reduzir drasticamente a janela de exposição e o impacto total de um ataque.

Validação Contínua de Fornecedores

O ASM permite validação contínua e automatizada de fornecedores terceiros. A reputação de domínios de terceiros é constantemente avaliada através de feeds de inteligência de ameaças. O histórico de segurança de fornecedores é monitorado para identificar padrões preocupantes. A conformidade com políticas de segurança organizacionais é verificada automaticamente. Certificações e auditorias de segurança são rastreadas e validadas. Essa vigilância contínua garante que a confiança em fornecedores seja sempre verificada, nunca assumida.

Lições Aprendidas do Caso Polyfill.io

O caso Polyfill.io oferece lições valiosas tanto para organizações individuais quanto para a indústria de tecnologia como um todo.

Para Organizações

A primeira e mais importante lição é nunca confiar cegamente em dependências externas, não importa quão estabelecidas ou populares elas sejam. Implementar verificação contínua é essencial, não opcional. Manter um inventário atualizado de todas as dependências deve ser uma prática padrão. Monitorar mudanças em todas as dependências críticas é fundamental para detecção precoce de comprometimentos.

A visibilidade completa da superfície de ataque é a base de qualquer estratégia de segurança eficaz. Organizações devem conhecer todas as suas dependências, mapear todos os fluxos de dados externos, e identificar todos os pontos de integração críticos. Sem essa visibilidade fundamental, a segurança é impossível.

Implementar defesa em profundidade é crucial. Content Security Policy (CSP) rigoroso deve ser configurado para limitar quais scripts podem ser executados. Subresource Integrity (SRI) deve ser utilizado para scripts externos, garantindo que apenas versões conhecidas e verificadas sejam carregadas. Monitoramento de comportamento de runtime pode detectar atividades maliciosas mesmo quando controles preventivos falham. Isolamento de código de terceiros em sandboxes pode limitar o dano potencial de código comprometido.

Finalmente, organizações devem se preparar para o pior. Ter planos detalhados de resposta a incidentes específicos para comprometimentos de supply chain é essencial. Praticar regularmente cenários de comprometimento através de exercícios de tabletop pode identificar lacunas em processos. Manter canais de comunicação clara com clientes preparados para ativação rápida pode minimizar dano reputacional. Documentar processos de remediação detalhados garante resposta consistente e eficaz.

Para a Indústria

A indústria de tecnologia como um todo precisa de maior transparência na cadeia de suprimentos. Divulgação clara e proativa de mudanças de propriedade de serviços críticos deve ser padrão. Comunicação proativa sobre incidentes de segurança deve ser encorajada, não desencorajada por medo de repercussões legais. Compartilhamento de indicadores de comprometimento entre organizações pode acelerar detecção e resposta.

Padrões de segurança mais rigorosos são necessários para fornecedores de serviços críticos. Verificação de identidade de proprietários de CDN e outros serviços críticos deve ser obrigatória. Auditorias regulares de código por terceiros independentes devem ser exigidas. Certificações de segurança obrigatórias para fornecedores de serviços críticos podem estabelecer uma linha de base mínima de segurança.

Colaboração e compartilhamento de inteligência são fundamentais. Alertas rápidos sobre comprometimentos devem ser compartilhados amplamente. TTPs (Tactics, Techniques, and Procedures) de atacantes devem ser documentados e disseminados. Coordenação de resposta entre organizações afetadas pode amplificar a eficácia de esforços individuais.

Implementando Proteção Contra Ataques à Supply Chain

Organizações que desejam se proteger contra ataques à cadeia de suprimentos devem seguir uma abordagem estruturada e abrangente.

Passo 1: Inventário Completo

O primeiro passo é criar um inventário abrangente e detalhado de todas as dependências externas. Isso deve incluir todas as bibliotecas JavaScript de terceiros utilizadas em produção, todos os CDNs utilizados para servir conteúdo, todas as APIs externas integradas em sistemas, todos os serviços SaaS conectados à infraestrutura, e todos os plugins e extensões instalados. Este inventário deve ser mantido atualizado automaticamente através de ferramentas de descoberta contínua.

Passo 2: Implementar Controles Técnicos

Controles técnicos robustos são essenciais para limitar o impacto potencial de dependências comprometidas. Content Security Policy (CSP) deve ser configurado rigorosamente para especificar exatamente quais fontes de conteúdo são permitidas. Um exemplo de política CSP eficaz seria:

Content-Security-Policy:

default-src 'self';

script-src 'self' https://trusted-cdn.com;

connect-src 'self' https://api.trusted.com;Subresource Integrity (SRI) deve ser implementado para todos os scripts carregados de fontes externas. Isso garante que apenas versões específicas e verificadas de scripts sejam executadas. Um exemplo de implementação SRI seria:

<script src="https://cdn.example.com/lib.js"

integrity="sha384-oqVuAfXRKap7fdgcCY5uykM6+R9GqQ8K/ux..."

crossorigin="anonymous"></script>Passo 3: Monitoramento Contínuo

Implementar monitoramento contínuo e abrangente é crucial para detecção precoce. Mudanças em scripts carregados externamente devem ser detectadas imediatamente através de comparação de hash. Novos domínios sendo contatados por aplicações devem ser flagados e investigados. Comportamentos anômalos de JavaScript devem ser identificados através de análise comportamental. Tentativas de exfiltração de dados devem ser bloqueadas e alertadas.

Passo 4: Processos de Validação

Estabelecer processos rigorosos de validação para gerenciamento de dependências é fundamental. Aprovação formal deve ser necessária para adição de novas dependências, com revisão de segurança obrigatória. Revisão periódica de dependências existentes deve ser agendada regularmente para identificar riscos emergentes. Atualização controlada de versões deve seguir processos de teste rigorosos. Remoção proativa de dependências não utilizadas reduz a superfície de ataque.

Passo 5: Plano de Resposta

Desenvolver um plano específico e detalhado para resposta a comprometimentos de supply chain é essencial. Procedimentos claros para detecção de comprometimento devem ser documentados e praticados. Processos de isolamento rápido de dependências suspeitas devem ser automatizados quando possível. Protocolos de comunicação com usuários afetados devem estar preparados para ativação imediata. Planos de remediação e recuperação devem ser testados regularmente através de exercícios simulados.

O Papel Crítico do ASM na Prevenção

O caso Polyfill.io demonstra de forma inequívoca que a visibilidade é a base fundamental da segurança moderna. Sem conhecimento completo e contínuo da superfície de ataque, incluindo todas as dependências externas e integrações de terceiros, organizações estão essencialmente navegando às cegas em um oceano repleto de ameaças sofisticadas e em constante evolução.

Attack Surface Management não é meramente uma ferramenta ou tecnologia adicional; representa uma mudança fundamental de mentalidade, de segurança reativa para proativa. Em vez de esperar passivamente por um incidente para descobrir vulnerabilidades através do método doloroso de tentativa e erro, ASM permite que organizações conheçam sua superfície de ataque completamente, monitorem mudanças e anomalias continuamente através de automação inteligente, priorizem riscos baseado em impacto real ao negócio, respondam rapidamente a ameaças emergentes com processos coordenados, e previnam incidentes antes que causem danos significativos.

Conclusão

O ataque ao Polyfill.io serve como um alerta crítico para toda a indústria de tecnologia. Em um mundo onde 40% dos ataques à cadeia de suprimentos permanecem não detectados por mais de 6 meses, e onde 75% das organizações já sofreram ataques em suas cadeias de suprimentos de software, a questão não é mais "se" você será afetado, mas "quando" e "quão preparado você estará".

A boa notícia é que ferramentas, práticas e conhecimento existem hoje para mitigar significativamente esses riscos. Attack Surface Management oferece a visibilidade fundamental e o controle operacional necessários para identificar e neutralizar ameaças à cadeia de suprimentos antes que causem danos irreparáveis à sua organização, seus clientes e sua reputação.

Não espere ser a próxima vítima de um ataque à supply chain. Implemente ASM hoje e transforme sua postura de segurança de reativa e vulnerável para proativa e resiliente.

Referências

- PaloAlto Networks - Supply Chain Attacks Frequency and Severity Stats

- Resilience Forward - 75% of Software Supply Chains Exposed to Cyber Attacks

- MITRE ATT&CK Framework - Supply Chain Compromise (T1195)

- NIST Cybersecurity Framework - Supply Chain Risk Management

- OWASP Top 10 - Using Components with Known Vulnerabilities