Pare de Enxugar Gelo: Por que a Matriz do Gartner Aponta ASM como Sua Próxima Vitória Rápida em Cibersegurança

No cenário atual de cibersegurança, a lista de tarefas é infinita, mas os recursos são limitados. Times de segurança se veem constantemente diante de um dilema paralisante: com milhares de vulnerabilidades, centenas de alertas e uma pressão crescente por resultados, o que priorizar? A escolha errada não apenas desperdiça tempo e orçamento, mas deixa a organização perigosamente exposta.

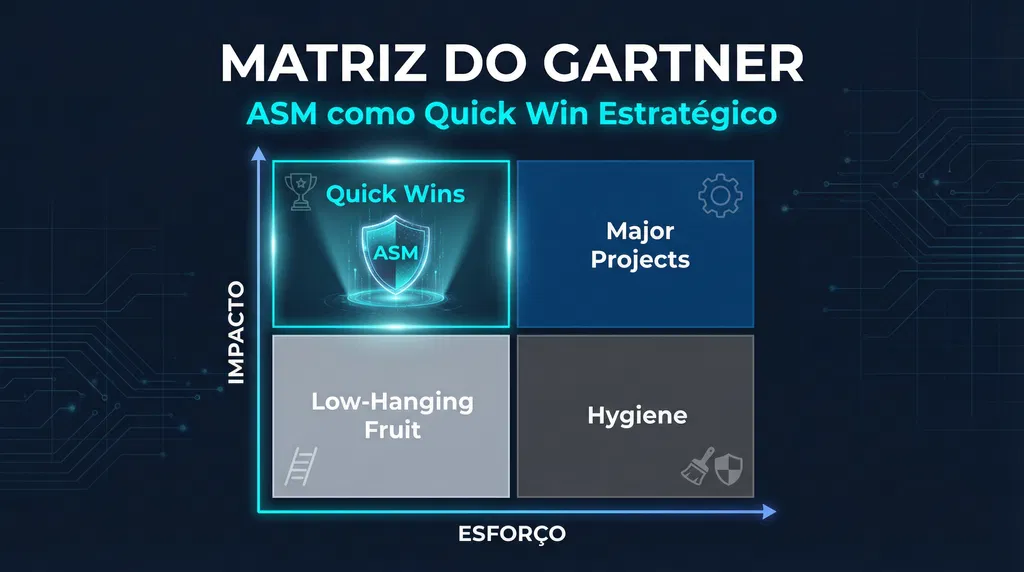

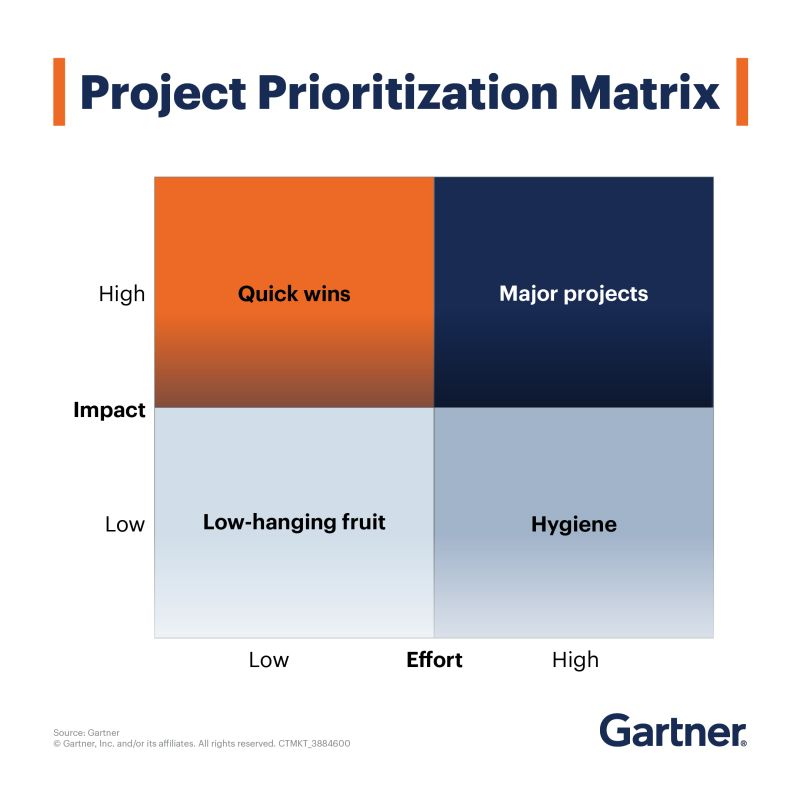

Para navegar nesta complexidade, líderes de TI e segurança frequentemente recorrem a frameworks estratégicos, e poucos são tão claros e eficazes quanto a Matriz de Priorização de Projetos do Gartner. Esta ferramenta classifica iniciativas com base em seu impacto e no esforço necessário para implementá-las, ajudando a focar no que realmente importa.

Este artigo irá demonstrar, utilizando a lógica da matriz do Gartner, por que a adoção de uma plataforma de Gerenciamento de Superfície de Ataque (ASM), como a CSURFACE, não é apenas mais um projeto na sua lista, mas sim a vitória rápida (Quick Win) mais estratégica que sua equipe pode conquistar hoje.

A Matriz de Priorização do Gartner: Um Guia para a Ação

A matriz do Gartner é uma ferramenta visual simples, porém poderosa, que divide as iniciativas em quatro quadrantes distintos, baseados em dois eixos críticos: Impacto (o valor que a iniciativa agrega ao negócio) e Esforço (os recursos necessários para sua execução).

Os quatro quadrantes são:

- Quick Wins (Alto Impacto, Baixo Esforço): Iniciativas de alta prioridade que entregam valor significativo com recursos mínimos. Devem ser executadas imediatamente.

- Major Projects (Alto Impacto, Alto Esforço): Projetos estratégicos e transformadores que exigem planejamento cuidadoso e investimento substancial.

- Low-Hanging Fruit (Baixo Impacto, Baixo Esforço): Tarefas de preenchimento, que podem ser feitas quando há tempo, mas não devem desviar o foco principal.

- Hygiene (Alto Esforço, Baixo Impacto): Atividades que consomem muitos recursos para um retorno mínimo. Devem ser questionadas, automatizadas ou eliminadas.

O desafio para qualquer líder de segurança é garantir que seus esforços estejam concentrados nos dois quadrantes superiores, especialmente nos "Quick Wins". No entanto, muitas equipes de segurança, sem saber, gastam a maior parte do seu tempo em tarefas de "Hygiene".

O Quadrante "Hygiene": Onde a Segurança Tradicional se Afoga

Muitas das práticas de segurança cibernética, embora bem-intencionadas, caem diretamente no quadrante de "Hygiene" (ou, no Brasil, no popular ditado de "enxugar gelo"). Elas consomem um esforço enorme para um impacto que é, na melhor das hipóteses, limitado e, na pior, ilusório.

Considere estas tarefas comuns:

- Gestão de Vulnerabilidades baseada em CVSS: Times de segurança lidam com uma média de 15.000 vulnerabilidades [1]. Tentar analisar e corrigir cada uma delas com base em um score genérico de CVSS é uma tarefa hercúlea (Alto Esforço), e o problema reside no fato de que a maioria dessas vulnerabilidades nunca será explorada, resultando em um impacto real muito baixo na redução de risco.

- Inventário Manual de Ativos: Tentar manter uma planilha atualizada de todos os ativos digitais é uma batalha perdida. Com a explosão de serviços em nuvem, Shadow IT e trabalho remoto, é impossível fazer isso manualmente (Alto Esforço). O resultado é um inventário cronicamente incompleto, ignorando que 85% das organizações possuem ativos não gerenciados que são a origem de ataques [2].

- Dependência Exclusiva de Varreduras Periódicas: Abordagens tradicionais que dependem unicamente de varreduras ativas (semanais ou mensais) criam perigosas janelas de invisibilidade. O problema não é a varredura em si, mas a falta de visibilidade entre os ciclos. Uma nova vulnerabilidade crítica pode ser explorada em massa em apenas 5 dias [3], um período em que uma varredura semanal deixaria a organização completamente cega. Esta abordagem reativa oferece baixo impacto na prevenção de ameaças emergentes. Em contraste, a CSURFACE supera essa limitação ao integrar seus scans ativos com monitoramento contínuo de ameaças 0-day e varreduras passivas múltiplas vezes ao dia, garantindo uma detecção muito mais rápida e fechando essas janelas de exposição críticas.

Essas atividades criam um falso senso de segurança, mantendo as equipes ocupadas com tarefas de baixo impacto, enquanto a verdadeira superfície de ataque – aquela que os atacantes realmente veem – permanece desprotegida.

ASM como o "Quick Win" Definitivo

É aqui que o Gerenciamento da Superfície de Ataque (ASM) entra, posicionando-se firmemente no quadrante de Quick Wins (Alto Impacto, Baixo Esforço).

Uma plataforma de ASM como a CSURFACE inverte a equação. Em vez de começar de dentro para fora com uma lista interminável de tarefas, ela adota a perspectiva do atacante, de fora para dentro, para focar no que é realmente explorável.

Por que ASM é de Alto Impacto?

O impacto de uma plataforma ASM é imediato e mensurável, abordando diretamente as dores mais críticas da segurança moderna:

| Dor Crítica | Impacto da Plataforma ASM (CSURFACE) |

|---|---|

| Ativos Invisíveis (Shadow IT) | Descoberta completa e contínua de 100% dos ativos expostos, incluindo domínios, subdomínios, IPs, serviços em nuvem e Shadow IT, eliminando os pontos cegos que causam 69% dos incidentes [2]. |

| Velocidade do Atacante | Redução drástica do tempo de exposição (MTTR) em 73%. A CSURFACE, através de seu monitoramento contínuo, detecta vulnerabilidades exploráveis de forma acelerada, dando às equipes o tempo necessário para agir antes dos atacantes. |

| Priorização Ineficaz | Foco no que realmente importa. Em vez de 15.000 alertas genéricos, a CSURFACE usa um modelo preditivo que considera a probabilidade de exploração, permitindo uma redução de 85% no risco não priorizado. |

| Impacto Financeiro de Incidentes | Prevenção proativa de incidentes que custam, em média, $4.88 milhões [4]. O ROI é direto e substancial. |

Por que ASM é de Baixo Esforço?

O "baixo esforço" é talvez o aspecto mais transformador do ASM moderno. Plataformas como a CSURFACE são projetadas para automação e autonomia:

- Implementação SaaS: Nenhuma infraestrutura para instalar ou gerenciar. A plataforma está operacional em minutos.

- Discovery Automatizado: O processo de descoberta é contínuo e não requer configuração manual ou alimentação de dados. A plataforma encontra seus ativos por conta própria.

- Zero Esforço Contínuo: Uma vez configurada, a plataforma monitora a superfície de ataque 24/7 sem intervenção humana, liberando a equipe de segurança para focar na remediação estratégica.

Ao contrário das ferramentas tradicionais que adicionam mais trabalho, uma plataforma ASM eficaz remove o trabalho, automatizando as tarefas de "Hygiene" e permitindo que a equipe se concentre em ações de alto impacto.

Conclusão: Mude do Esforço para o Impacto

A Matriz de Priorização do Gartner nos oferece uma lição clara: o sucesso não vem de trabalhar mais, mas de trabalhar de forma mais inteligente. As equipes de segurança que continuam presas em tarefas de "Hygiene" estão presas em um ciclo reativo, sempre um passo atrás dos atacantes.

Adotar uma plataforma de Gerenciamento de Superfície de Ataque como a CSURFACE é uma decisão estratégica para mover sua equipe do quadrante de alto esforço e baixo impacto para o de baixo esforço e alto impacto. É a definição de um Quick Win: uma ação rápida, de baixo custo e automatizada que oferece uma melhoria drástica e imediata na sua postura de segurança.

Não espere o próximo incidente para repensar sua estratégia. Pare de enxugar gelo e comece a gerar impacto real. Agende uma demonstração da CSURFACE e veja como o seu próximo "Quick Win" pode transformar a segurança da sua organização.

Referências

- Statista. (2023). Number of common vulnerabilities and exposures (CVE) listed worldwide from 1999 to 2023. Acessar Fonte

- IBM. (2022). X-Force Threat Intelligence Index 2022. Acessar Fonte

- Kenna Security & Cyentia Institute. (2021). Prioritization to Prediction, Volume 8: Measuring and Minimizing Exploitability. Acessar Fonte

- IBM. (2023). Cost of a Data Breach Report 2023. Acessar Fonte