Por décadas, CISOs e líderes de segurança enfrentaram um desafio persistente: justificar orçamentos de cibersegurança para o conselho. A conversa frequentemente esbarra em uma barreira. Como quantificar o valor de um evento catastrófico que, graças aos esforços da sua equipe, nunca aconteceu?

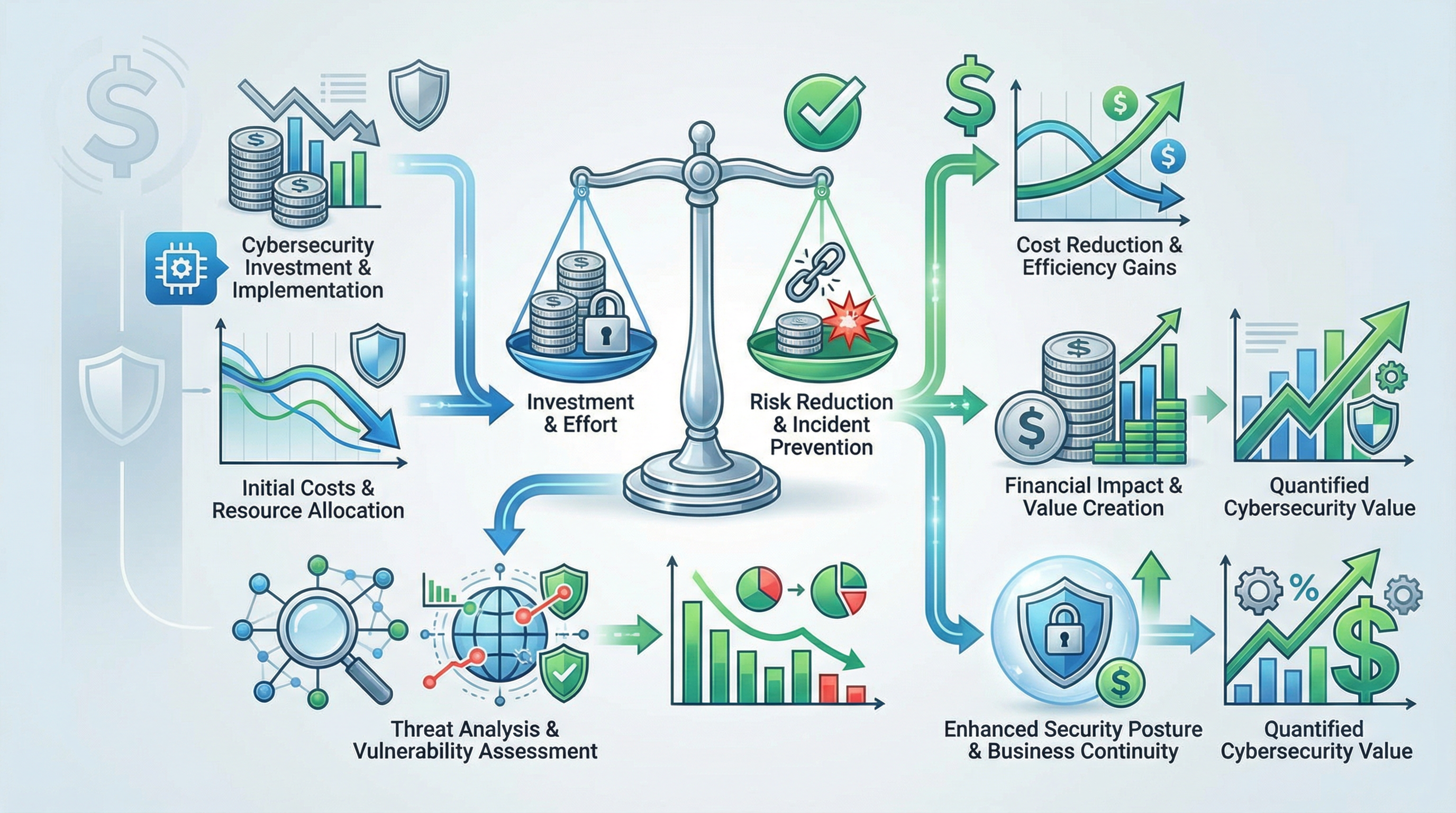

Essa desconexão é a principal razão pela qual a segurança é frequentemente percebida como um centro de custo, em vez de um habilitador estratégico de negócios. Para mudar essa narrativa, precisamos mudar a linguagem. Precisamos de um método para traduzir o risco cibernético na linguagem universal dos negócios: dinheiro.

É aqui que o framework OpenFAIR (Factor Analysis of Information Risk) se torna uma ferramenta indispensável para o CISO moderno. Este guia irá orientá-lo não apenas pela teoria do FAIR, mas também sobre como implementá-lo na prática para construir casos de negócio fundamentados em dados e financeiramente sólidos para suas iniciativas de segurança.

A Mudança de Paradigma: De Scores Subjetivos para Análise Quantitativa

Avaliações de risco tradicionais frequentemente dependem de mapas de calor e escalas ordinais (classificações de 1 a 5, ou scores de A a F). Embora simples de criar, elas são subjetivas, carecem de lógica consistente e tornam impossível agregar riscos. Um risco "Alto" em um servidor web é mais, menos ou igualmente grave que um risco "Médio" em uma API de parceiros? Quanto esse risco "Alto" está custando ao negócio? Como você defende essa classificação perante auditores ou o conselho?

O OpenFAIR elimina essa ambiguidade. É um modelo estruturado, repetível e defensável para decompor o risco em seus componentes fundamentais e quantificá-los em termos financeiros. Em vez de scores subjetivos, você obtém uma análise auditável e aderente ao contexto do negócio.

O Núcleo do OpenFAIR: Desconstruindo o Risco

Em sua essência, o modelo FAIR busca responder a duas perguntas primárias para determinar o risco geral:

- Loss Event Frequency (LEF) - Frequência de Eventos de Perda: Com que frequência um evento de perda provavelmente ocorrerá? Isso não é uma simples probabilidade, mas uma frequência ao longo de um período determinado (por exemplo, "esperamos que um ataque bem-sucedido contra nossas APIs expostas ocorra entre 0.5 e 2 vezes por ano").

- Loss Magnitude (LM) - Magnitude da Perda: Se o evento de perda ocorrer, qual é o impacto financeiro? Isso também não é um número único, mas uma faixa de resultados prováveis.

O risco final é então expresso como uma faixa de perda financeira provável ao longo de um período, calculado como:

Risco = Frequência de Eventos de Perda (LEF) × Magnitude da Perda (LM)

Isso fornece ao conselho uma faixa clara e compreensível, como: "Nossa exposição anualizada a perdas para este cenário está entre R$ 1,5M e R$ 2,5M, com um valor mais provável de R$ 1,9M." Esta é uma linguagem que eles entendem e sobre a qual podem agir.

Guia Prático em 3 Passos para Calcular o ROI com OpenFAIR

Com uma compreensão sólida de como quantificar o risco, calcular o ROI de um investimento em segurança torna-se uma análise comparativa direta.

1. Quantifique o Risco Atual (Cenário A)

Selecione um cenário de risco específico e bem definido, diretamente ligado à sua superfície de ataque externa.

- Exemplo Ruim: "Risco de uma violação de dados." (Muito amplo)

- Exemplo Bom: "Risco de exfiltração de dados de clientes através de uma API exposta com autenticação fraca."

Para estimar a Loss Event Frequency (LEF), sua equipe deve investigar a Frequência de Eventos de Ameaça (TEF) e a Vulnerabilidade (Vuln). Quantas vezes por ano atacantes tentam explorar APIs expostas no seu setor? Use dados de inteligência de ameaças e logs de ataques. Qual a chance de sucesso? Se a API tem controles fracos, a vulnerabilidade é alta (60-80%).

Para estimar a Loss Magnitude (LM), calcule os custos de Perda Primária (resposta a incidentes, multas LGPD) e Perda Secundária (perda de clientes, danos à reputação).

2. Modele o Risco Reduzido com um Novo Controle (Cenário B)

Agora, introduza seu controle de segurança proposto. Como ele impacta o modelo FAIR?

- Reduz a Vulnerabilidade (Vuln)? Implementar autenticação forte (MFA) na API reduz drasticamente a probabilidade de um ataque ser bem-sucedido.

- Reduz a Frequência de Eventos de Ameaça (TEF)? Bloquear IPs maliciosos conhecidos em um WAF pode reduzir o número de tentativas de ataque.

Recalcule o risco com o controle em vigor. A LEF diminuirá significativamente, resultando em uma nova Perda Anualizada Esperada (ALE), muito menor.

3. Calcule a Redução de Risco e o ROI

Este é o passo final. A "Redução de Risco" é a diferença na ALE entre o Cenário A e o Cenário B. Agora, você pode usar a fórmula clássica de ROI:

ROI = (Redução de Risco - Custo do Controle) / Custo do Controle

Ao apresentar isso, você não está pedindo um orçamento baseado em medo, mas demonstrando uma decisão financeira sólida.

O Motor do FAIR: Da Teoria à Prática Automatizada

Realizar essa análise manualmente para centenas de ativos é impraticável. É aqui que a CSURFACE se torna um habilitador essencial. Não apenas fornece os dados, mas aplica o framework OpenFAIR automaticamente para calcular o risco financeiro de cada vulnerabilidade. Qual risco da organização inteira? Qual risco de um grupo, empresa, domínio ou processo específico? Dados enriquecidos ao seu alcance de maneira facilitada.

O CSURFACE oferece:

- Discovery Contínuo: Descobre ativos conhecidos e desconhecidos (servidores legados, APIs esquecidas).

- Dados de Vulnerabilidade: Identifica vulnerabilidades diversas como efêmeras, configurações, exposições em api, relações frágeis em supply chain digital.

- Inteligência de Ameaças: Integra dados dinâmicos sobre quais vulnerabilidades estão sendo ativamente exploradas.

- Aplicação Automática do OpenFAIR: Em vez de um score A-F, o CSURFACE informa: "Esta vulnerabilidade representa uma exposição anual de R$ 1.2M a R$ 1.8M em perdas potenciais." Essa análise é auditável, repetível e defensável.

Conclusão: Segurança é uma Responsabilidade Compartilhada

Ao adotar um modelo de risco quantitativo como o OpenFAIR, os CISOs podem mudar fundamentalmente sua relação com o resto da empresa. A segurança deixa de ser um centro de custo técnico e opaco para se tornar um parceiro estratégico e transparente, capaz de demonstrar seu valor nos mesmos termos financeiros que qualquer outro departamento.

A pergunta não é se sua organização será atacada, mas qual o impacto financeiro quando isso acontecer. Estar preparado com uma análise quantitativa faz toda a diferença.