Em um ambiente corporativo cada vez mais digital e descentralizado, a superfície de ataque digital de uma organização cresce de forma contínua e invisível. Ativos na nuvem, APIs expostas, dispositivos temporários, sistemas legados e relações de entrada para atacantes muitas vezes sem que equipes de segurança sequer saibam que esses ativos existem.

A transformação digital acelerada, impulsionada pela pandemia e pela adoção massiva de serviços em nuvem, trouxe benefícios inegáveis de agilidade e escalabilidade. No entanto, também criou um desafio monumental: como proteger o que você não sabe que existe? É nesse contexto que o Attack Surface Management (ASM) emerge não apenas como uma ferramenta, mas como um pilar fundamental da maturidade em cibersegurança.

O que é Attack Surface Management (ASM)?

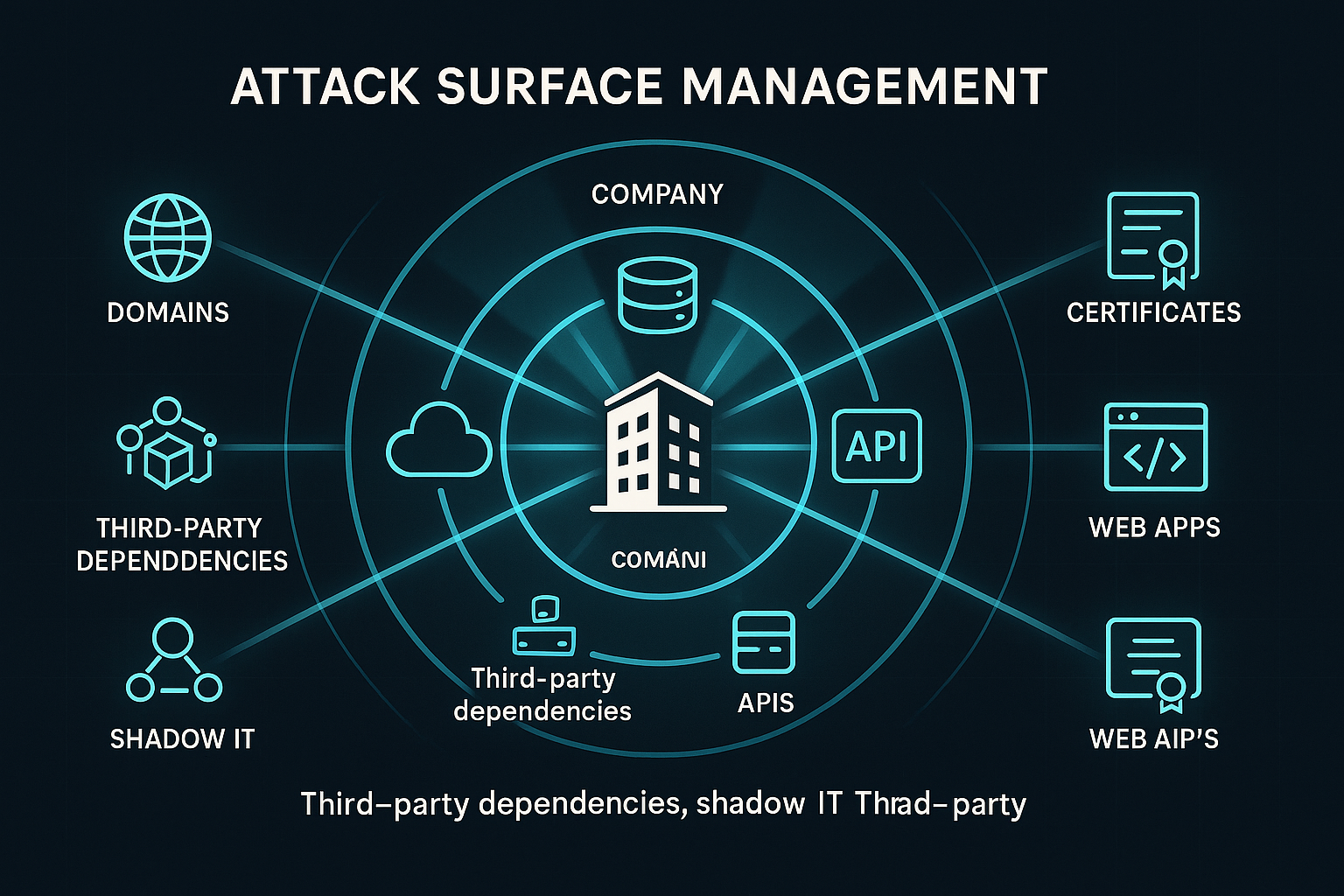

Attack Surface Management (ASM) é o processo contínuo e automatizado de descoberta, mapeamento, classificação e monitoramento dos ativos digitais expostos na internet por uma organização. Isso inclui:

- Domínios e subdomínios

- Autonomous Systems

- Prefixos de IPs

- Servidores em nuvem e on-premise

- Aplicações web

- Tecnologias e serviços

- APIs

- Certificados SSL/TLS

- Recursos de terceiros e cadeia de suprimentos digital (supply chain)

Ao contrário de soluções internas que dependem de inventários ou escopos definidos manualmente, como um CMDB, uma plataforma de Attack Surface Management opera como um atacante externo, mapeando tudo que está exposto e que está acessível pela internet — incluindo ativos que a própria organização desconhece ou esqueceu.

A Evolução do Conceito de Superfície de Ataque

Historicamente, a segurança cibernética focava em proteger o perímetro da rede corporativa — firewalls, VPNs e controles de acesso eram suficientes quando os ativos estavam centralizados em datacenters físicos. No entanto, a dissolução do perímetro tradicional mudou radicalmente esse paradigma.

Com a migração para a nuvem, a proliferação de dispositivos IoT, o trabalho remoto e a adoção de arquiteturas de microserviços, a superfície de ataque se expandiu exponencialmente. Segundo o Gartner, até 2025, 75% das organizações terão mais de 50% de seus ativos críticos fora do perímetro tradicional. Essa fragmentação torna impossível manter um inventário manual atualizado.

ASM como Visão do Atacante

O diferencial do ASM está em sua abordagem: pensar como um atacante. Enquanto ferramentas tradicionais de gerenciamento de vulnerabilidades (Vulnerability Management) dependem de agentes instalados e escopos pré-definidos, o ASM escaneia a internet de fora para dentro, descobrindo:

- Shadow IT: Serviços contratados por departamentos sem aprovação de TI

- Ativos esquecidos: Servidores de teste, ambientes de desenvolvimento expostos

- Aquisições e fusões: Infraestrutura herdada de empresas adquiridas

- Dependências de terceiros: CDNs, DNS externos, serviços SaaS integrados

Essa perspectiva externa é crucial porque os atacantes não pedem permissão ou consultam inventários internos — eles simplesmente exploram tudo que encontram exposto.

Por que Attack Surface Management é necessário hoje em dia?

A pergunta "o que é Attack Surface Management" precisa vir acompanhada de "por que ele se tornou indispensável". Algumas das principais razões:

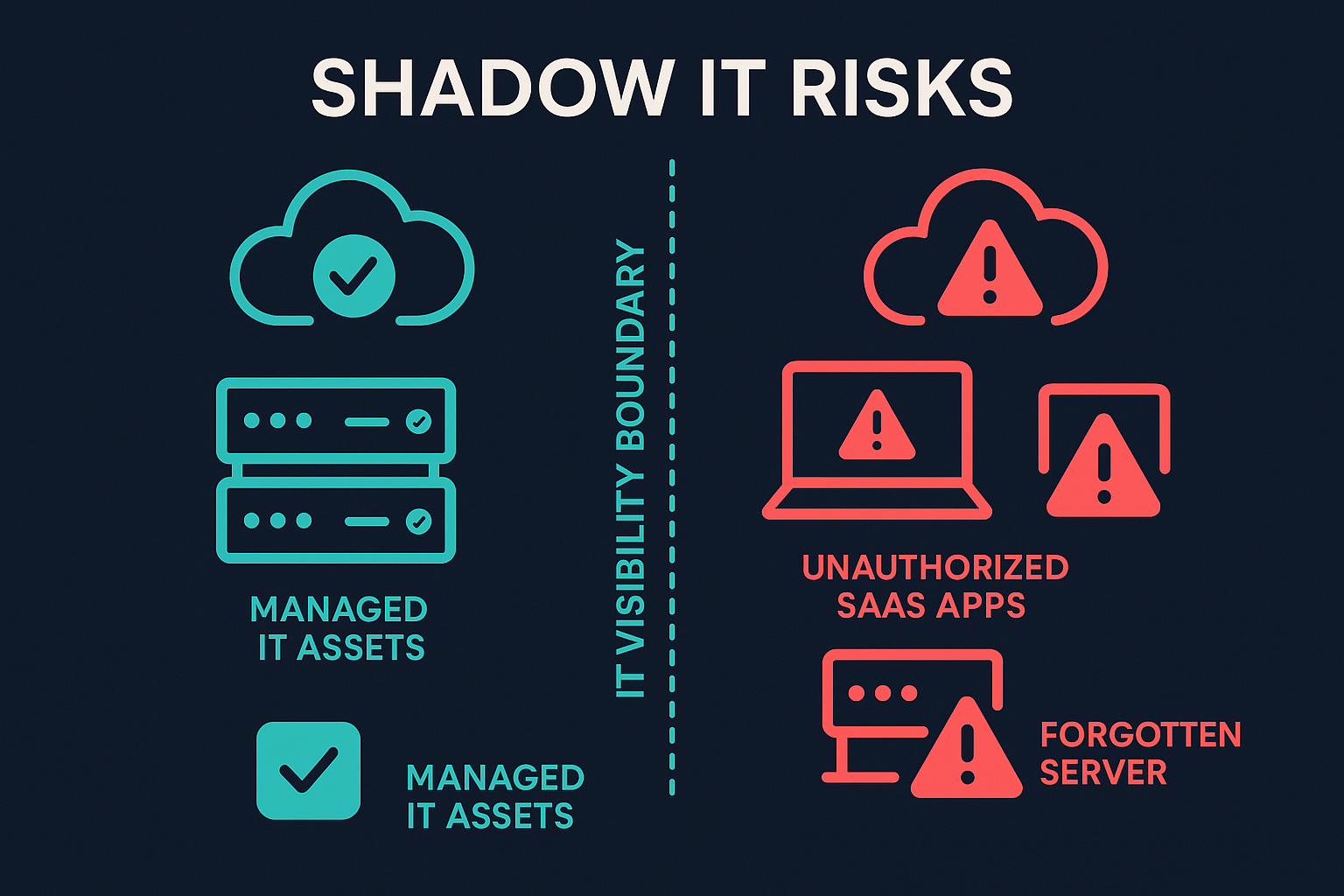

Shadow IT

Usuários e áreas de negócio criam ativos sem governança ou aprovação da área de segurança. Segundo pesquisa da Gartner, 41% das compras de tecnologia são feitas fora do departamento de TI. Esses ativos não gerenciados representam pontos cegos críticos na postura de segurança.

Um exemplo comum: equipes de marketing contratam plataformas de automação que coletam dados de clientes, mas não passam por revisão de segurança. Essas ferramentas podem ter vulnerabilidades conhecidas, configurações inseguras ou até mesmo estar comprometidas sem que ninguém perceba.

Ambientes Multi-Cloud

Múltiplos provedores dificultam visibilidade centralizada e aumentam a complexidade de gerenciamento. Organizações modernas frequentemente utilizam AWS, Azure, Google Cloud e outros provedores simultaneamente, cada um com suas próprias interfaces, APIs e modelos de segurança.

Essa fragmentação cria silos de visibilidade: um bucket S3 mal configurado na AWS pode passar despercebido enquanto a equipe de segurança foca em vulnerabilidades no Azure. O ASM unifica essa visão, independente de onde os ativos estejam hospedados.

Expansão Rápida

Fusões, aquisições e crescimento orgânico adicionam ativos continuamente sem atualização de inventários. Quando uma empresa adquire outra, herda não apenas os ativos produtivos, mas também:

- Ambientes de teste esquecidos

- Servidores legados

- Domínios expirados ou mal gerenciados

- Credenciais hardcoded em repositórios de código

Sem um processo automatizado de descoberta, esses ativos permanecem invisíveis até serem explorados por atacantes.

Cadeia de Suprimentos Digital

Dependências de terceiros (CDNs, DNS, SaaS) ampliam a superfície de ataque além do controle direto da organização. Ataques à cadeia de suprimentos, como o SolarWinds e Log4Shell, demonstraram que vulnerabilidades em fornecedores podem comprometer milhares de organizações simultaneamente.

O ASM mapeia essas dependências externas, identificando:

- Scripts JavaScript de terceiros carregados em páginas web

- Servidores DNS gerenciados por provedores externos

- Certificados SSL emitidos por autoridades não autorizadas

- Integrações com APIs de parceiros

Complexidade de Arquiteturas Modernas

Microserviços, containers, serverless e edge computing criam uma teia complexa de interdependências. Cada microserviço expõe APIs, cada container tem sua própria imagem base com potenciais vulnerabilidades, e funções serverless podem ter permissões excessivas.

Ferramentas tradicionais de segurança não foram projetadas para essa dinâmica. Um container efêmero que existe por apenas alguns minutos pode ser explorado e desaparecer antes de ser detectado. O ASM contínuo garante que mesmo ativos temporários sejam mapeados e avaliados.

Regulamentações e Compliance

Frameworks como LGPD, GDPR, PCI-DSS e ISO 27001 exigem que organizações mantenham inventários atualizados de ativos que processam dados sensíveis. A falha em demonstrar controle sobre a superfície de ataque pode resultar em multas significativas e danos reputacionais.

O ASM automatiza a coleta de evidências para auditorias, demonstrando que a organização tem visibilidade e controle sobre seus ativos expostos.

Como o ASM Trabalha em Conjunto com Outras Iniciativas de Segurança

Uma plataforma de Attack Surface Management não substitui ferramentas existentes — ela agrega dados, melhora processos e amadurece a postura de segurança ao fornecer contexto e visibilidade que outras soluções não conseguem capturar sozinhas.

Enriquecimento de Dados para Vulnerability Management

Enquanto ferramentas tradicionais de gerenciamento de vulnerabilidades identificam falhas em ativos conhecidos, o ASM descobre ativos desconhecidos e fornece contexto de exposição. Isso permite que equipes de segurança priorizem remediações com base não apenas na severidade (CVSS), mas também na acessibilidade real pela internet e na criticidade do ativo para o negócio.

Por exemplo: uma vulnerabilidade crítica em um servidor de desenvolvimento interno tem risco diferente da mesma vulnerabilidade em um servidor web público. O ASM fornece essa camada de contexto, otimizando o uso de recursos limitados de segurança.

Ampliação da Visibilidade para SIEM e SOC

Centros de Operações de Segurança (SOC) dependem de logs e alertas de ativos monitorados. No entanto, ativos não inventariados não geram logs. O ASM expande o perímetro de visibilidade do SOC ao descobrir continuamente novos ativos que devem ser incorporados ao monitoramento.

Além disso, mudanças na superfície de ataque — como novos subdomínios, certificados SSL ou serviços expostos — podem ser correlacionadas com eventos de segurança, permitindo detecção mais rápida de atividades maliciosas ou configurações não autorizadas.

Contexto para Threat Intelligence

Feeds de Threat Intelligence fornecem indicadores de comprometimento (IoCs) como IPs maliciosos, domínios de phishing e hashes de malware. O ASM correlaciona esses indicadores com a superfície de ataque da organização, respondendo perguntas como:

- Algum dos nossos ativos está se comunicando com IPs em listas de bloqueio?

- Existem domínios typosquatting registrados que imitam nossa marca?

- Certificados SSL fraudulentos foram emitidos para nossos domínios?

Essa correlação transforma inteligência genérica em ações específicas e priorizadas.

Suporte a Frameworks de Governança e Compliance

Regulamentações como LGPD, GDPR, PCI-DSS e ISO 27001 exigem inventários atualizados de ativos que processam dados sensíveis. O ASM automatiza essa coleta, fornecendo evidências auditáveis de que a organização mantém controle sobre sua superfície de ataque.

Além disso, relatórios gerados por plataformas ASM podem alimentar dashboards de risco executivos, demonstrando evolução da postura de segurança ao longo do tempo e justificando investimentos em remediação.

Amadurecimento da Abordagem CTEM (Continuous Threat Exposure Management)

O Continuous Threat Exposure Management (CTEM) é um framework estratégico introduzido pelo Gartner que propõe uma abordagem contínua e orientada por ameaças para gerenciar exposições de segurança. Diferente de avaliações pontuais (como pentests anuais), o CTEM opera em cinco etapas cíclicas:

- Scoping — Definir o que proteger (ativos críticos, dados sensíveis)

- Discovery — Identificar ativos, vulnerabilidades e configurações

- Prioritization — Classificar exposições por risco real ao negócio

- Validation — Testar se as exposições são realmente exploráveis

- Mobilization — Orquestrar remediação e comunicar riscos

O ASM é o pilar fundamental das etapas de Discovery e Scoping do CTEM. Sem visibilidade completa da superfície de ataque, é impossível definir escopo adequado ou descobrir todas as exposições. Organizações que adotam ASM como base de sua estratégia CTEM conseguem:

- Reduzir o tempo médio de descoberta de novos ativos e exposições

- Priorizar remediações com base em exposição real, não apenas em severidade teórica

- Validar continuamente se mudanças na infraestrutura introduzem novos riscos

- Demonstrar maturidade em segurança para stakeholders, investidores e auditores

Segundo o Gartner, até 2026, organizações que adotarem CTEM reduzirão em dois terços a probabilidade de sofrer uma violação de dados. O ASM é o primeiro passo — e o mais crítico — nessa jornada.

Conclusão

Em um cenário onde a superfície de ataque cresce mais rápido que a capacidade de gerenciá-la manualmente, o Attack Surface Management deixou de ser opcional para se tornar essencial para a maturidade em cibersegurança. Organizações que não têm visibilidade completa de seus ativos expostos estão, essencialmente, operando às cegas — reagindo a incidentes ao invés de preveni-los.

O ASM não é apenas uma ferramenta de descoberta de ativos; é uma mudança de paradigma na forma como encaramos a segurança. Ao adotar a perspectiva do atacante, as organizações podem identificar e mitigar riscos antes que sejam explorados, reduzindo significativamente a janela de oportunidade para ataques bem-sucedidos.

Mais do que isso, o ASM capacita equipes de segurança a demonstrar valor ao negócio, quantificando a redução de risco, priorizando investimentos e garantindo que a transformação digital aconteça de forma segura. Em última análise, o Attack Surface Management é o que separa organizações reativas de organizações proativas — e, no cenário de ameaças atual, essa diferença pode ser determinante para a sobrevivência no mercado.

A pergunta não é mais "por que implementar ASM?", mas sim "quanto tempo sua organização pode se dar ao luxo de operar sem ele?"